Leistungen

Kompetenzen

Für jede Branche bieten wir das optimale KnowHow

Als mittelständisches Unternehmen liegt unser Fokus auf der branchenübergreifenden Gesamtbetreuung eines Projekts – dies schließt die Entwicklung, Konzeption und Fertigung sicherheitsrelevanter Systeme und Produkte ein. Neben normgerechter Entwicklung und Konstruktion konzentrieren wir uns auch auf die Fertigung und Montage von Prototypen, Einzelsystemen sowie der Serienproduktion.

Schulungen

Die Funktionale Sicherheit als Basis Ihrer Entwicklung für elektrische und elektronische Komponenten

Bei Ihren Entwicklungen von elektrischen und elektronischen Komponenten betrachten Sie verschiedene Normen (IEC 61508, DIN EN ISO 13849, ISO 26262 etc.) und die damit einhergehende Funktionale Sicherheit. Um die Zuverlässigkeit Ihrer Produkte zu analysieren verwenden Sie Hilfsmittel wie z.B. eine Fehlerbaumanalyse (FTA) oder eine Analyse zur Ausfallwahrscheinlichkeit, Ausfallart und der Umgebungsbedingungen (FMEDA) bzw. die Fehlermöglichkeits- und -einflussanalyse (FMEA). Sollten Sie hierzu Unterstützung benötigen oder Ihren Mitarbeitern soll die Funktionale Sicherheit näher gebracht werden, bieten wir Ihnen hierzu verschiedene Schulungen als Präsenzveranstaltung in verschiedenen Örtlichkeiten als auch bei Ihnen im Unternehmen an.

Medizintechnik

Ohne Medizintechnik wäre unser heutiges Leben nicht möglich. Höchste Standards haben Priorität - denn Fehler sind unverzeihlich. Wir decken für Sie bei Bedarf den vollständigen Entwicklungsprozess ab. Von der Konzeptentwicklung bis zur Serienfertigung können Sie sich auf unser KnowHow verlassen.

In diesem Geschäftsbereich begleiten/automatisieren wir mit Schwerpunkt Hard- und Software und berücksichtigen dabei die relevanten Richtlinien und Normen. Wir bieten Ihnen die Entwicklung einzelner Komponenten und Baugruppen und auch die Entwicklung kompletter Geräte.

Dabei arbeiten wir u.a. nach folgenden Richtlinien/Normen:

- MDR

- IVDR

- EN13485: Medizinprodukte-Qualitätsmanagmentsysteme

- EN14971: Risikomanagment

- IEC62304: Medizingerätesoftware- Software Lenenszyklus Prozesse

- EN60601-1 Allgemeine Anforderungen an Medizingeräte

- EN60601-2-X: Besondere Festlegungen für die Sicherheit medizinischer Geräte

- EN60601-1-4: Medizinisch elektr. Geräte- Programmierbare elektrisch medizinische Systeme

- IEC61508: Funtionale Sicherheit sicherheitsbezogener elektrischer/elektronischer programmierbarer elektronischer Systeme (E/E/PES)

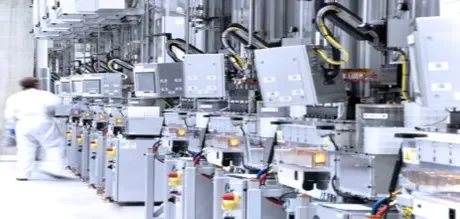

Automatisierungstechnik

Automatisierung entlastet und birgt hohe Leistungskompetenz. Unsere Konzepte sind genau auf Ihre Vorgaben und Anforderungen zugeschnitten – mit schlüsselfertigen Automatisierungslösungen zum Ergebnis. Von der Sensorik über die Steuerungstechnik bis zur Inbetriebnahme vertrauen namhafte Hersteller auf unsere Lösungen.

Automatisierung

- Erstellung / Konstruktion von unterschiedliche Maschinen für die Diagnostik, Teilefertigung und Produktion

- Risikobewertung

- Erstellung von Systemkonzepten

- Erstellen von Sicherheitskonzepten und Sicherheitsfunktionen

- Erstellung von Schaltplänen und Zeichnungen

- Systematische Entwicklung gemäß Systemarchitektur-Vorgaben

- Projektierung und Umsetzung von Robotik-Lösungen (KUKA, ABB, Stäubli, Fanuc)

- Motion-Control Expertise (AC- und DC- Antriebstechnik)

- SPS-Programmierung nach IEC 61131-3 (B&R, Beckhoff, Siemens, Schneider Electric)

- Applikation Engineering (Kundenspezifische Applikationsentwicklung in C/C++/C#)

- MES und SCADA Lösungen

- Industry 4.0 (IoT and Cloud Expertise)

- KI-Anwendungen für effizientes Automatisieren

- Simulation und virtuelle Inbetriebnahme

- Aufbau

- Verdrahtung

- Maschinenrichtlinien bewerten

- CE-Zulassung

- UL/CSA-Zulassung

Dabei arbeiten wir u.a. nach folgenden Richtlinien/Normen:

- Maschinenverordnung 2023/1230

- Maschinenrichtlinie: 2006/42/EG

- IEC 61508: „Funktionale Sicherheit sicherheitsbezogener elektrischer/elektronischer/programmierbarer elektronischer Systeme”, Teile 1-7

- EN 13849: "Sicherheit von Maschinen – Sicherheitsbezogene Teile von Steuerungen”

- IEC 62061: "Sicherheit von Maschinen – Funktionale Sicherheit sicherheitsbezogener elektrischer, elektronischer und programmierbarer elektronischer Steuerungssysteme”

- DIN EN 60204: "Sicherheit von Maschinen"-Elektrische Ausrichtungen von Maschinen-Teil 1

- DIN EN 61010: Sicherheitsbestimmungen für elektrische Mess-, Steuer-, Regel- und Laborgeräte-Teil 1

- DIN EN 62368: Einrichtungen der Informationstechnik-Sicherheit

- ISO 12100

Safety/Security

Sicherheit braucht System – denn die Anforderungen wachsen beständig. Um Gefahren und Störungen rechtzeitig zu bannen, müssen sie professionell erkannt, analysiert und behandelt werden.

Um die funktionale Sicherheit, die fast jeden bei der Entwicklung von Elelektronik betrifft Ihnen näher zu bringen, bieten wir Führungskräften, Projektverantwortlichen, Entwickler:innen, Ingenieuren oder Einkäufern Schulungen zu diversen Normen an.

Bei der Neuentwicklung von komplexen Systemen und Produkten, die sicherheitsrelevante Funktionen beinhalten, wachsen die Anforderungen an die Hersteller stetig.

Zur Sicherstellung der funktionalen Sicherheit, unter Berücksichtigung der gängigen Normen bieten wir einen kompetenten und umfassenden Service, der die Beratung, die Prüfung und die Zertifizierung Ihrer Produkte und Prozesse umfasst.

Wir bieten Ihnen Unterstützung bei der Hardware-, Software- und Systementwicklung und der Integration in das Gesamtprodukt.

Zudem können Sie eine Risikobeurteilung und -minderung erhalten und wir sorgen für die Sicherstellung des korrekt umgesetzten Performance-Level mit Hilfe von SISTEMA.

Dabei arbeiten wir u.a. nach folgenden Richtlinien/Normen:

- EN13849: Sicherheit von Maschinen-Sicherheitsbezogenen Teilen von Steuerungen

- IEC 62061: Sicherheit von Maschinen - Funktionale Sicherheit (E/E/PES)

- EN 50126: Zuverlässigkeit, Verfügbarkeit, Instandhaltbarkeit, Sicherheit (RAMS)

- EN 50128: Entwicklung von sicherheitsrelevanter Software der Eisenbahn

- EN 50129: Sicherheitsrelevante elektronische Systeme für Signaltechnik und Bahntechniken

- Maschinenrichtlinie 2006/42/EG

- IEC 61508: Funktionale Sicherheit sichtbezogener elektrischer/elektronischer programmierbarer elektronischer Systeme (E/E/PES)

- ISO 26262: Road vehicle and functional safety

- RTCA D0178: Software für Luft- und Raumfahrt

- RTCA D0254: Hardware für Luft- und Raumfahrt

Verteidigungstechnik

Unterwassereinsatz, extreme Temperaturen, Wüstensand - Verteidigungstechnik muss auch den härtesten Umweltbedingungen standhalten. Auf engem Raum und in risikoreicher Gegend müssen Ausführungen in jedem Fall schnell und präzise funktionieren. Unsere Entwicklungen haben sich bereits vielfach bewährt – nach welcher Lösung suchen Sie?

Bei der Neuentwicklung von komplexen Systemen und Produkten, die sicherheitsrelevante Funktionen beinhaltet, wachsen die Anforderungen an die Hersteller stetig.

Zur Sicherstellung der funktionalen Sicherheit, unter Berücksichtigung der gängigen Normen bieten wir Ihnen einen kompetenten und umfassenden Service, der die Beratung, die Prüfung und Zertifizierung Ihrer Produkte und Prozesse umfasst.

Wir bieten Ihnen Unterstützung bei der Hardware-, Software-, und Systementwicklung und der Integration in das Gesamtprodukt.

Normen:

- IEC 61508: Funktionale Sicherheit sicherheitsbezogener elektrischer/elektronischer programmierbarer elektronischer Systeme (E/E/PES)

- ISO 26262: Road vehicle an functional safety

- MIL-STD-810

- RTCA D0178: Software für Luft-und Raumfahrt

- RTCA D0254: Hardware für Luft- und Raumfahrt

- IEC 62304: Software in der Medizintechnik

Leistungen:

Wir decken den vollständigen Entwicklungsprozess von der Erstellung des Konzepts bis zur Übergabe an die Serienfertigung ab und bietet Ihnen Im Einzelnen

- Konzipierung und Durchführung von Functional Safety Entwicklungsprojekten

- Unterstützung bei der Definition und Umsetzung von "Funtional Safety Management"

- Spezifikation von Sicherheitsanforderungen für Ihren Markt

- Risiko- und Ausfallanalysen (HazOp, FMEA) von der System- bis zur Bauteilebene

- Testengineering und Testplanung nach Maßgabe des Sicherheitslevels

- Spezifikation und Durchführung der Failure-Insertion-Tests und Systemverfikation

- Nachweis der Konformität mit den relevanten Normen und Richtlinien

- Berechnung der Sicherheitskennzahlen(PHD/PFD, SFF, MTTFd u.a.)

- Berechnung der Sicherheitskennzahlen ?(t), R(t), F(t), V(t), µ, MUT, MTTF, MTTR

- Serienkonforme Umsetzung der Elektronik und Firmware

- Verifikation

- Zertifikationsvorbereitung und Begleitung

- Zuverlässigkeit, Verfügbarkeit, Instandhaltbarkeit, Sicherheit (RAMS) gemäß EN50126 (MTBF, FMEA, FMECA, Fehlerbauanalyse/FTA, HazOp)

Cyber Security

Speziell in der heutigen extrem vernetzten Welt ist es selten, dass eine einzelne Plattform, ein einzelnes System oder ein Gerät alles kann. Die allgegenwärtigen Anforderungen an die heutigen Unternehmenssysteme und die Notwendigkeit, dass wir wenig Zeit haben, bringen Sicherheit und Architektur an ihre Belastungsgrenzen. Architektur wird oft als kritische Komponente der gesamten Sicherheitsposition übersehen, die darauf abzielt, scheinbar unmögliche Zeitpläne zu erreichen. Oder es fällt Kompromissen bei Zeit oder Kosten zum Opfer.

Viele Risikofaktoren sind schon lang bekannt und sollten daher bereits fester Bestandteil der Cybersecurity in KMUs sein:

1. Mobile Security

Auf Mobiltelefonen werden häufig besonders sensible Daten gespeichert bzw. sind jederzeit abrufbar. Meist nutzt man Smartphones nicht mehr nur für den privaten Gebrauch, sondern auch für den beruflichen. In jeglichen Fällen ist Mobile Security essenziell und schliesst nicht nur das Smartphone, sondern alle mobilen Endgeräte ein – auch Tablets und Laptops. Die grössten Risiken sind Diebstahl, Sicherheitslücken durch Apps von Drittanbietern, Netzwerk-Bedrohungen und Webbasierte Angriffe. Unternehmen sollten daher vor allem Richtlinien zur Nutzung privater Geräte im Unternehmensnetzwerk einführen (Stichwort Bring-Your-Own-Device (BYOD)-Richtlinien). Auch Grundlagen zur E-Mail Sicherheit müssen kommuniziert werden.

2. Multi-Faktor-Authentifizierung (MFA)

Bei dieser Sicherheitsmethode werden zwei oder mehrere Berechtigungsnachweise kombiniert – neben einem normalen Passwort wird beispielsweise auch ein Sicherheits-Token genutzt. Bekannt sind die randomisiert generierten Codes über eine Authenticator App. Der Token kann jedoch auch die Verwendung biometrischer Verifizierungsmethoden sein. Das Ziel ist es, eine vielfältige Verteidigung zu schaffen, die es Angreifern erschwert, unerlaubt einzudringen.

3. Cloud-Computing-Dienste und Work from Anywhere

Weltweit arbeiten immer mehr Unternehmen in Remote Modellen, weshalb auch die Nutzung von Cloud-Computing-Diensten stark zugenommen hat. Diese bieten eine Reihe von Vorteilen – Skalierbarkeit, Effizienz und Kosteneinsparungen, um nur einige zu nennen. Doch sie sind auch bevorzugtes Ziel von Cyberkriminalität. Falsch konfigurierte Einstellungen sind eine wesentliche Ursache für Datenschutzverletzungen und unbefugten Zugriff. Die durchschnittlichen Kosten einer Datenschutzverletzung betragen fast vier Millionen US-Dollar, daher müssen Unternehmen dringend Massnahmen ergreifen, um Cloud-Bedrohungen zu minimieren. Stellen Sie also sicher, dass Sie alle gesetzlichen Vorschriften einhalten und ziehen Sie bereits bei der Einbindung von Cloud-Systemen Experten hinzu.

Neue Trends der Cyber Security

Natürlich gibt es nicht nur bereits bekannte Faktoren. Jede Entwicklung der digitalen Transformation fördert auch neue Angriffsflächen zutage.

Automotive Hacking

Alles wird smarter: vom Mobiltelefon, zur Uhr und dem Haus. Immer häufiger wird auch das Auto mit mehr und mehr digitaler Technik ausgestattet. Intelligente Sprachsteuerungen, Navigationsgeräte und weiteres bieten Vorteile für Fahrerinnen und Fahrer, doch gleichzeitig bieten sie Schwachstellen.

Das sogenannte Automotive Hacking beschreibt das Eindringen in die sensiblen technischen Daten eines Fahrzeugs. Wo früher noch ein physischer Zugang nötig war, kann man heutzutage über das technische Netzwerk auch kabellos Zugriff auf das Auto erlangen. Jedes System in einem Fahrzeug, das mit dem Internet, einer Flottenmanagement-Software oder einer Ladeinfrastruktur verbunden ist, ist ein potenzieller Angriffspunkt. Um sich vor solchen Angriffen zu schützen, bedarf es Profis der Branche – spezielle Teams, die mit Sicherheitsanalysten besetzt sind. Denn bisher gibt es noch keine klassischen Firewalls und Virenscanner für Fahrzeuge, wie wir sie vom Computer gewohnt sind.

Dabei arbeiten wir u.a. nach folgenden Richtlinien/Normen:

- EN 62443

- ISO/SAE 21434

- EN 81001

- ISO/IEC 27001

©Urheberrecht. Alle Rechte vorbehalten.

Wir benötigen Ihre Zustimmung zum Laden der Übersetzungen

Wir nutzen einen Drittanbieter-Service, um den Inhalt der Website zu übersetzen, der möglicherweise Daten über Ihre Aktivitäten sammelt. Bitte überprüfen Sie die Details in der Datenschutzerklärung und akzeptieren Sie den Dienst, um die Übersetzungen zu sehen.